1. 위니 블로그 링크 접속

매뉴얼 | 위니블로그

GitHub Pages를 이용하여 손쉽게 나만의 개발 블로그를 제작하세요.

blog.weniv.co.kr

2. 블로그 만들기 버튼 마우스로 클릭

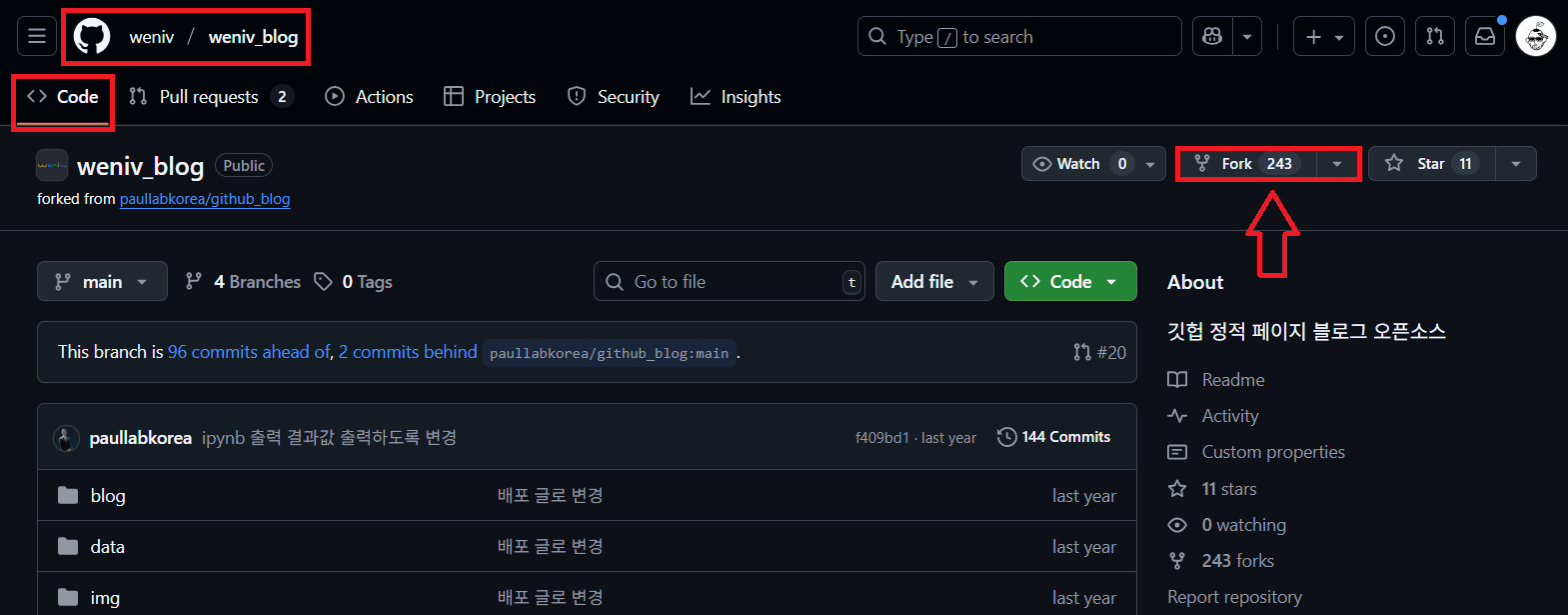

3. Fork 버튼 마우스로 클릭

4. Create 버튼 마우스 클릭

5. 블로그 생성 화면

6. 블로그 생성 완료 화면

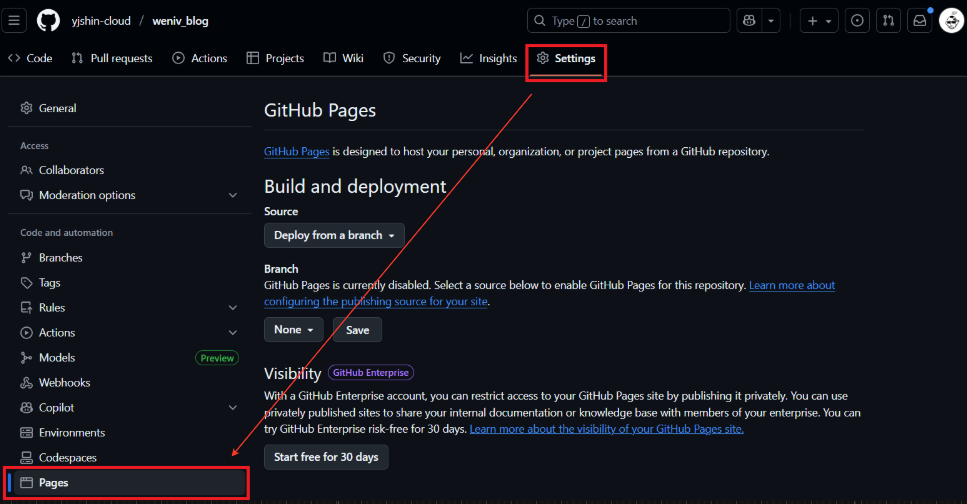

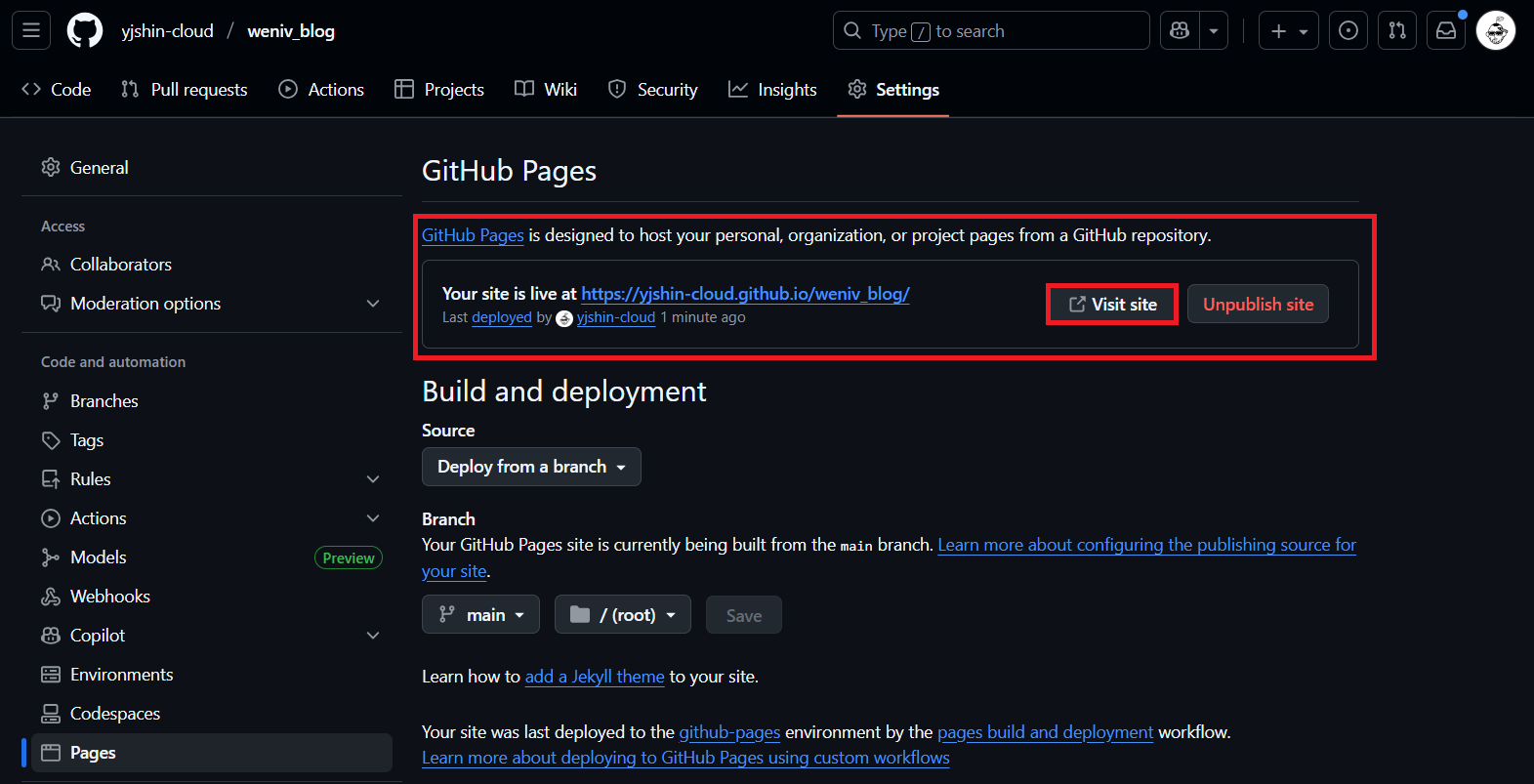

7. Setting --> Pages 마우스로 클릭

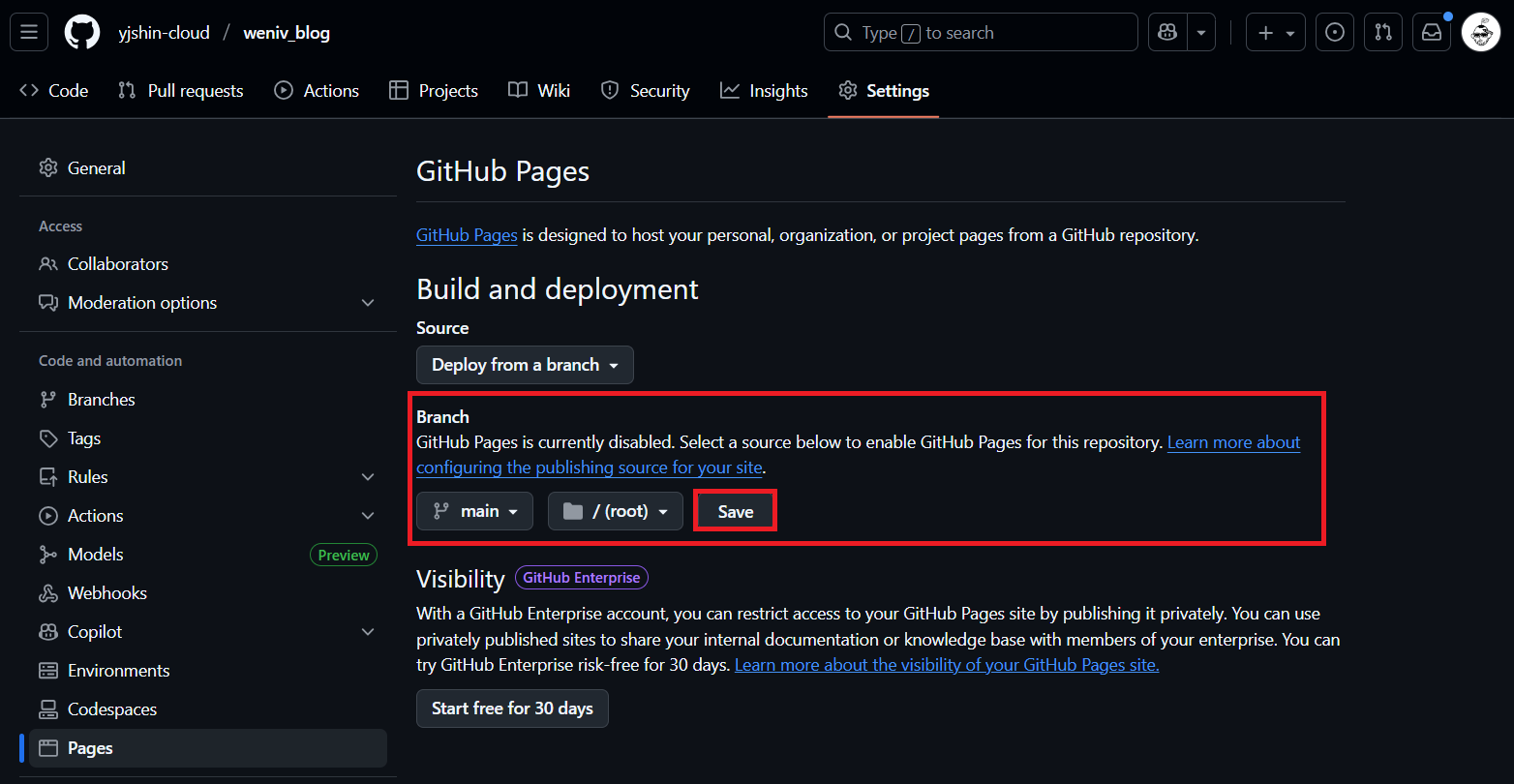

8. Branch - main 마우스로 클릭

9. Save 버튼 마우스로 클릭

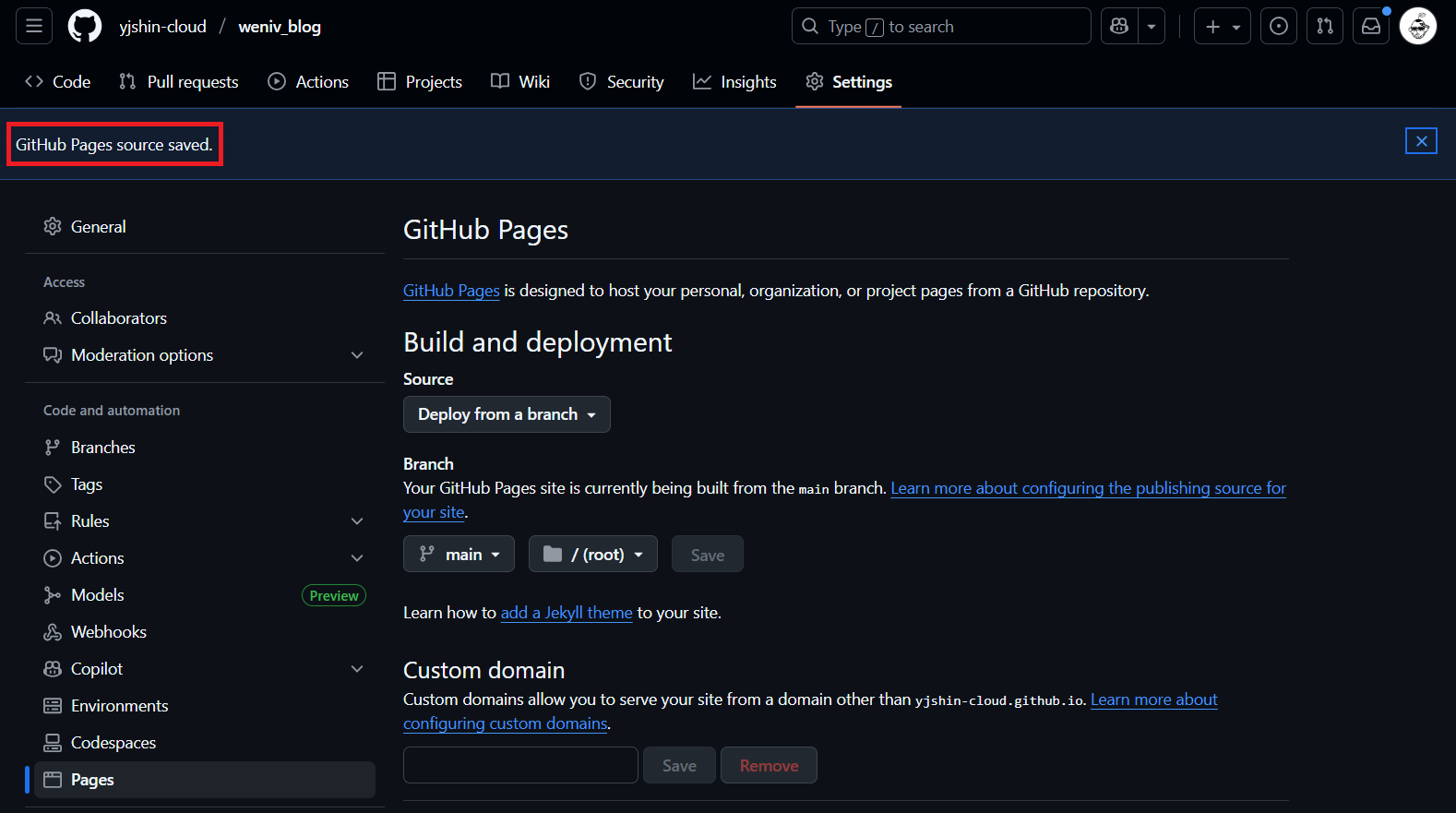

10. Github Page 저장 메시지 확인

11. 1~2분 뒤에 F5 키 눌러서 페이지 새로고침 후 링크 생성 확인 - 링크 접속 또는 Visit site 버튼 마우스로 클릭

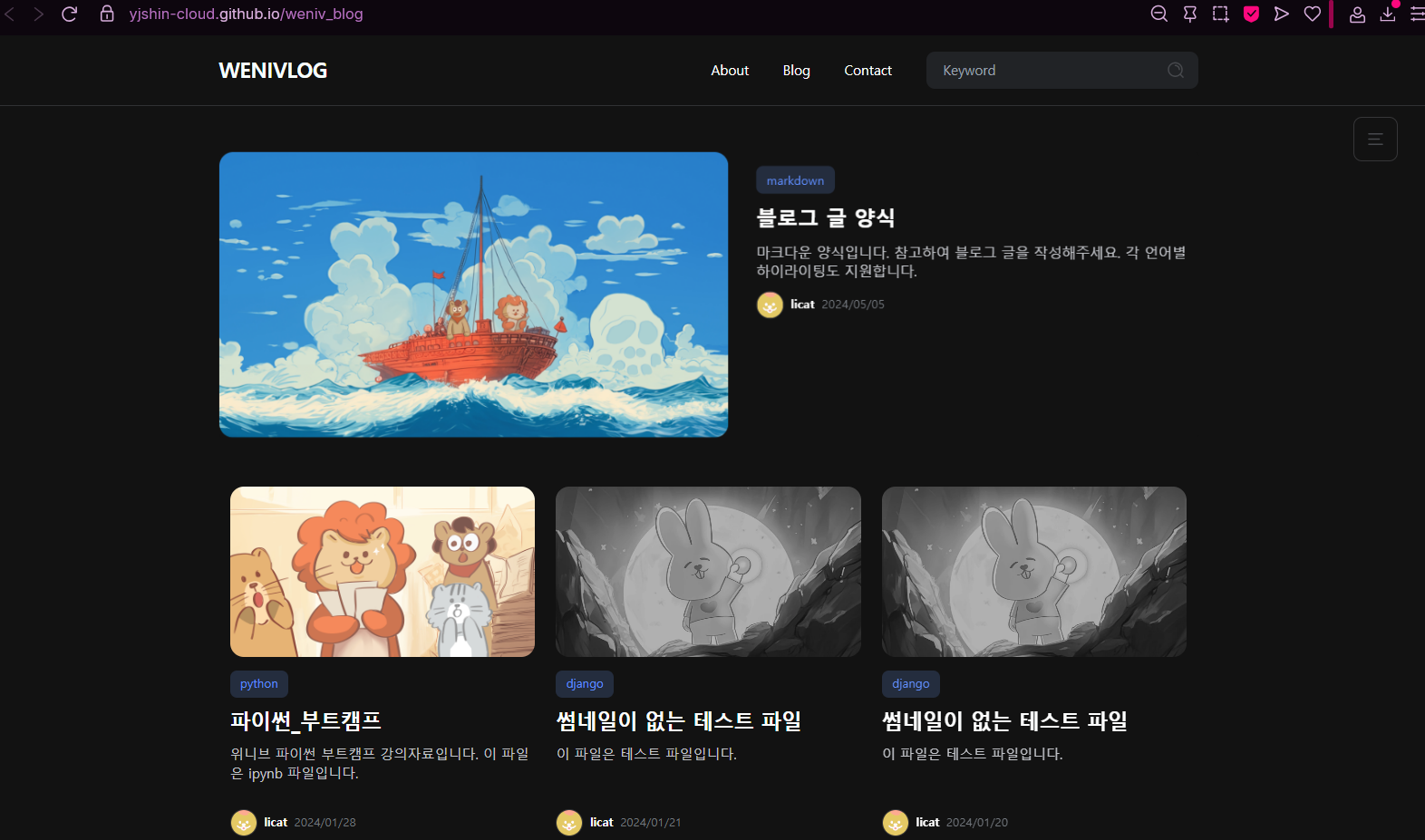

12. 페이지 접속 여부 확인 - 블로그 생성 완료.

* 참고 강의 :

'Github > Blog' 카테고리의 다른 글

| MkDocs Material 블로그 배포 (0) | 2025.09.11 |

|---|---|

| [Github Blog] 깃헙 블로그로 잔디심기 (0) | 2025.08.30 |

| [Github Blog] 깃헙 블로그 저자 바꾸기 (0) | 2025.08.30 |

| [Github Blog] 깃헙 블로그 제목과 메뉴 추가 (0) | 2025.08.30 |

| [Github Blog] 블로그 글 생성과 썸네일 변경 (0) | 2025.08.30 |